接触確認確認アプリは安全なの?

新型コロナ対策として提供している「接触確認アプリ COCOA」 このアプリは安全なのか、国などに自分の居場所を確認されるリスクは無いのかなど分かりやすく解説します。

目次

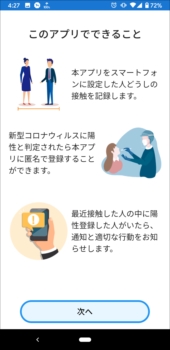

接触確認アプリのしくみ

まずはこのアプリの内容を分かりやすく解説します。

Bluetooth機能で接触を検知

接触確認アプリはスマホのBluetooth機能を活用して、新型コロナの感染者と1m以内の距離で、15分以上接触したかどうかを記録する仕組みです。

Bluetoothはスピーカーやパソコンのマウスをワイヤレスで接続する際にも利用されていますが、最大10m程度の範囲で飛ぶ電波です。この微弱な電波を活用して、機器同士の「接触」を確認する仕組みです。

接触記録は端末内に保存 14日で削除

「接触した」という記録は、暗号化された情報として各端末内にデータとして記録・保存されます。この暗号データは10分程度ごとに更新されるもので、端末の情報とは紐づいていません。

感染者本人が同意した場合に、この感染者の端末に保存された暗号化された情報を政府が管理するサーバーに送信、その暗号化された情報を接触確認アプリをインストールされた全ての端末に配布して、各端末内で情報を照合します。情報が一致した場合に、アプリの画面上に感染者と接触した旨の通知が表示されます。

もの凄く分かりやすく言うと、「いろはにほへと」という暗号をあるタイミングで送信していた人の感染が確認された場合、政府のサーバーに「いろはにほへと」が感染しましたよという情報が行き、更にそこからアプリをインストールしている国民に「いろはにほへと」が感染していましたよ、という情報が配布されます。そこで自分のスマホに「いろはにほへと」と接触していた記録が残っていれば、感染者と接触していたという通知が表示される、という仕組みです。

- 端末に暗号を保存(14日間)

- 感染した人の暗号がアプリ利用者に送信される

- 合致した場合に感染者との接触が分かる

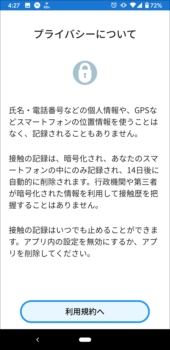

安全性はどうなのか

個人情報が流出するのではないか、国などに自分の居場所を監視されるのではないかという懸念を持つのは自然なことだと思います。安全性について解説します。

そもそも個人情報を「取得しない」

接触確認アプリでは、個人情報を取得しません。

例えばGPSを使うと詳細な居場所を特定することが出来ますが、この接触確認アプリにはスマホのGPSにアクセスする「権限」などは与えられていません。このアプリの権限は、スマホ本体にデータを保存する程度の最小限のものです。

AndroidでもiPhoneでも、アプリは与えられた「権限」の中でしか機能できません。GPSにアクセスする権限、電話帳にアクセスする権限、SMSを送信する権限などがありますが、接触確認アプリにはそれらの権限は設定されていません。

位置情報などは取得していないため、感染者と接触した「場所」などの詳細は分からない、というのがこのアプリのデメリットとして指摘出来ますが、個人情報の保護に最大限の配慮をした「日本型の」取り組みとして私は評価したいです(中国・韓国・台湾などの接触確認アプリは位置情報や電話番号などを取得する仕組み)

日本ハッカー協会の検証結果も「問題無し」

情報セキュリティの技術者らで設立された日本ハッカー協会という団体がありますが、この団体が接触確認アプリを「検証」した結果、プライバシーなどの面で大きな問題は無い、との声明を公表しています。

専門知識を持つ人々がアプリの動きや通信の動向を技術的に検証した結果です。

使用者が増えると効果を発揮。今すぐダウンロードを

新型コロナの接触確認アプリは、利用者が増えなければ効果を発揮できません。一人でも多くの人がアプリを利用することで、万が一感染者が出てしまった場合の対策をいち早く取り、感染拡大を防止することが出来ます。

私自身も安全性を確認した上でアプリをインストールしましたが、一人でも多くの人にこのアプリの利用をお願いしたいです。アプリのインストールは以下から出来ます。

「偽アプリ」にはくれぐれも注意を。

接触確認アプリについては関連した事件も今後発生する可能性が想定されます。

アプリのダウンロードは必ず公式ストアから。

インストールしたアプリが厚労省が提供している「本物」であれば、個人情報流出などのリスクは無いことはこれまで説明したとおりです。

しかし、インストールのが「偽の」アプリであった場合は、個人情報流出などの被害が発生する恐れがあります。例えば位置情報を抜かれる、電話帳データを盗まれる、勝手にSMSを送信される等の被害が起こりえます。

SMSやメールなどで厚労省など政府機関を騙って「アプリをインストールしてください」というメッセージとともに、偽のサイトのURLを送りつける手口が今後発生するでしょう。SMSやメールで届くURLにはアクセスしない、というのが基本の対策です。

また、特にAndroidの場合は「提供元不明のアプリをインストールしない」という設定が初期設定でされていますが、これを解除させて偽アプリをインストールさせる手口があります。

セキュリティソフトの比較表

セキュリティソフトの比較表

総務省を騙った「特別定額給付金再給付申請手続き代行」の詐欺メール

総務省を騙った「特別定額給付金再給付申請手続き代行」の詐欺メール 新型コロナワクチン接種予約を騙った詐欺メール

新型コロナワクチン接種予約を騙った詐欺メール